Ausschreibungen: welche Vorgaben an die IT-Sicherheit brauche ich?

Vorgaben an die IT-Sicherheit sind ein wichtiger Aspekt von IT-Beschaffungen. Der Artikel beschreibt praxisbezogene und pragmatische Lösungsansätze wie dem Rechnung zu tragen ist – ohne dass Ausschreibungen verzögert werden oder die Anforderungen überborden.

Die IT-Sicherheit oder «Cybersicherheit» hat in den letzten Jahren immer mehr an Bedeutung gewonnen und findet auch in der Presse ein grosses Echo. Der Skandal um die Hackerangriffe auf den IT-Dienstleister «Xplain AG» und die damit verbunden Datenabflüsse aus der Bundesverwaltung hat die Verantwortlichen der öffentliche Verwaltung aufgerüttelt. So hat der Bundesrat ein Massnahmenpaket zur Vermeidung zukünftiger Datenabflüsse beschlossen, welches bis Ende 2024 umgesetzt wird – es umfasst u.a. Sicherheitsvorgaben und ein Ausbildungskonzept. Überprüft wird auch der IKT-Grundschutz des Bundes.

So liegt es nahe, dass Vorgaben an die IT-Sicherheit und den Datenschutz bereits bei der Beschaffung von IT-Produkten und Dienstleistungen eine grosse Rolle spielen. In der Vergangenheit wurde in Ausschreibungen häufig generisch auf eidgenössische (Bund) oder kantonalen Rechtsgrundlagen hingewiesen und die Anbieter «verpflichtet» mit ihren Produkten und Dienstleistungen diesen Bestimmungen Folge zu leisten. Ergänzt wurden die Vorgaben oft mit spezifischen «IT-Sicherheitsrichtlinien» der ausschreibenden Stelle, teilweise auch mit dem Verweis auf kantonale oder anderweitig übergeordnete AGBs zu Sicherheit und Datenschutz. Nicht immer war dies zielführend, wie hier bereits in einem früheren Artikel ausgeführt wurde. Seit einiger Zeit – vermutlich auch befördert durch die bekanntgewordenen Skandale – liegt im Vorfeld von öffentlichen Ausschreibungen ein stärkerer Fokus auf detaillierten vertraglichen Bestimmungen und dem Instrument der «Auftragsdatenbearbeitungsvereinbarung» (ADV).

IT-Sicherheit darf Ausschreibungen nicht blockieren

Welchen Stellenwert IT-Sicherheit in einer Ausschreibung hat, hängt selbstverständlich vom konkreten Umfeld und vom Beschaffungsgegenstand ab. Beschaffungen, welche sicherheitsempfindliche Informationen und Systeme betreffen, wie z.B. die Personaladministration oder Applikationen im Umfeld von Justiz und Polizei unterliegen anderen Vorgaben, als die Beschaffung von einfachen IT-Standardgütern wie Drucker. Da die IT-Risiken mannigfaltig sind und IT-Sicherheit nur so gut ist wie das schwächste Glied in der Kette, sind heute aber sämtliche Beschaffungen von der IT-Sicherheit betroffen. Dabei geht es um:

- Die Sicherheit von Software

- Die Sicherheit von Rechenzentren, Outsourcing und Cloud-Leistungen

- Sicherheitsrisiken bei Projektdienstleistungen

- Sicherheitsrisiken bei Wartungs- und Supportleistungen

Verpassen es die Verantwortlichen der öffentlichen Verwaltung bei IT-Beschaffungen die Risiken adäquat zu prüfen und abzusichern müssen sie sich später allenfalls Vorwürfe gefallen lassen. So heisst es nach dem Untersuchungsbericht des Bundes zum Xplain-Vorfall: «Aus Sicht des Untersuchungsorgans haben die betroffenen Bundesstellen ihre Pflichten, ihren Lieferanten sorgfältig auszuwählen sowie ihn angemessen zu instruieren und zu überwachen ungenügend wahrgenommen. Diesen Pflichten kamen die Bundesstellen unter dem Aspekt des Datenschutzes nicht und aus Sicht der Informationssicherheit nur teilweise nach».

Auf der anderen Seite dürfen Überlegungen zur IT-Sicherheit und allfällige Lücken an Know-How und konkreten Vorgaben in diesem Bereich nicht dazu führen, dass Ausschreibungen für neue Produkte und Dienstleistungen ungebührlich lange aufgeschoben oder gar verhindert werden. Häufig erfolgen IT-Beschaffungen unter Zeitdruck, weil bestehende Lösungen oder Infrastruktur das Lebensende erreicht haben oder Innovations- und Digitalisierungs-Schritte anstehen. Gerade bei der Ausschreibung von Outsourcing- oder Cloud-Leistungen kann der Eindruck entstehen, mit den Datenschutz- und Sicherheitsanforderungen einen riesigen Aufgabenberg vor sich zu haben, bevor eine Ausschreibung lanciert werden kann. Hier hilft es, sich bewusst zu machen, dass vor einer Ausschreibung primär die Klassifizierung (Schutzbedarfsanalyse SCHUBAN) der betroffenen Daten und Systeme erfolgen muss. Aus dieser lassen sich zielführende und klare Vorgaben für Datenschutz und Datensicherheit ableiten. Diese Vorgaben betreffen sowohl die Lösung selbst (bspw. eine Applikation oder einen Outsourcing-Betrieb) als auch den Anbieter und sein Personal. Nicht notwendig ist es, vor der Beschaffung für den Beschaffungsgegenstand – beispielsweise eine Applikation – bereits ein vollständiges Informationssicherheits- und Datenschutzkonzept (ISDS-Konzept) vorlegen zu können. Ein solches gilt es später mit dem Lieferanten zusammen zu erarbeiten.

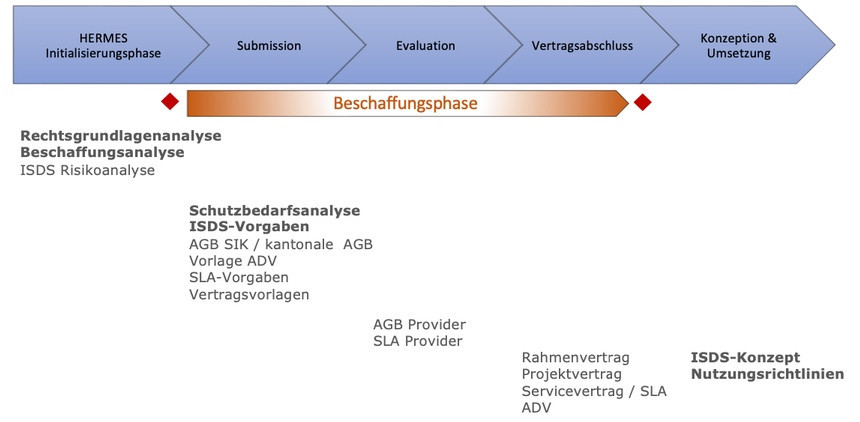

Sicherheitsrelevante Aktivitäten und Dokumente im Beschaffungsprozess

Die obenstehende Grafik ist aus der Praxiserfahrung verschiedener IT-Beschaffungen (Software, Outsourcing, Cloud) entstanden. Sie widerspiegelt die folgenden Erkenntnisse:

- Massnahmen und Vorkehrungen für IT-Sicherheit und Datenschutz verteilen sich über den ganzen Beschaffungsprozess – es liegen selten alle Details zur Beginn einer Ausschreibung vor

- Die Minimalanforderungen an Datenschutz und IT-Sicherheit leiten sich aus der Schutzbedarfsanalyse zum Beschaffungsgegenstand ab. Es ist sinnvoller, diese in knapper Form als «ISDS-Vorgaben» spezifisch für den Ausschreibungsgegenstand zu formulieren, als überdimensionierte allgemeine Sicherheitsrichtlinien beizulegen

- Rechtliche und vertragliche Rahmenbedingungen zu IT-Sicherheit und Datenschutz fliessen in der Form von AGB und Vertragsentwürfen in die Ausschreibungsunterlagen ein. Die ausführlichste und exakteste Form ist dabei i.d.R. eine «Auftragsdatenbearbeitungsvereinbarung» (ADV) mit Beilagen.

- Relevante Aspekte zu Datenschutz und IT-Sicherheit finden sich auch in den AGB, Vertragsbestimmungen und ADV-Vorlagen der Anbieter. Je nach Beschaffungsgegenstand und Reife des Marktes (bzw. der Anbieter) kann es sinnvoll sein, sich darauf abzustützen, statt das «Rad neu erfinden» zu wollen

Die Erkenntnis, dass Informationssicherheit und Datenschutz über den ganzen Beschaffungsprozess ein Thema sind und nicht alles im Voraus erarbeitet werden muss, hilft Ausschreibungen rasch und zielführend umzusetzen. Dabei gilt es, das eigene Know-How mit demjenigen der IT-Anbieter zu kombinieren, um sichere und gleichzeitig ökonomische Lösungen zu erreichen.

| IT-Leistungen | Massnahmen / Vorkehrungen |

| Software | Architekturprinzipien, Tests, Zertifizierungen |

| Projektdienstleistungen Wartungs- und Supportleistungen |

Geheimhaltungsvereinbarungen Sicherheitsüberprüfung von (externen) Mitarbeitenden |

| Rechenzentren, Outsourcing-, Cloud- Leistungen | Zertifizierungen, Technische und Organisatorische Massnahmen (TOM), Betriebssicherheitsprüfung |

Tabelle: Datenschutz- und Sicherheitsaspekte bei IT-Ausschreibungen

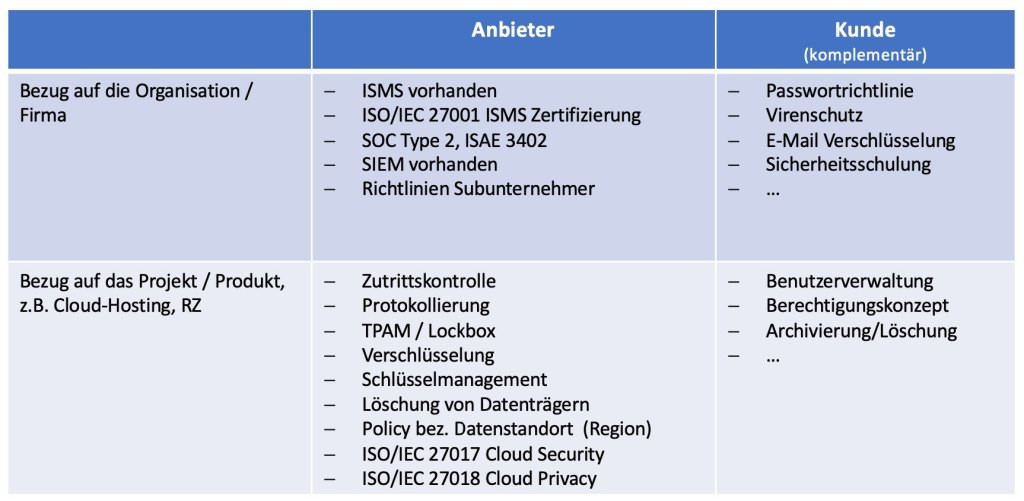

IT-Sicherheit ist durch Anbieter wie auch Kunden umzusetzen

Mit dem Vormarsch des Instruments der «Auftragsdatenbearbeitungsvereinbarung» (ADV) sind detaillierte Spezifikationen der «technischen und organisatorische Massnahmen» (TOM) für Datenschutz und -sicherheit in den Fokus gerückt. Diese bilden typischerweise einen Anhang der ADV. Gleichzeitig wird insbesondere von Anbietern für Outsourcing- und Cloud-Leistungen erwartet, dass sie einen Katalog von durchdachten und wirkungsvollen Massahmen (TOM) vorweisen können. In der Praxis von IT-Ausschreibungen zeigen sich dabei jedoch zahlreiche Probleme und Widrigkeiten, z.B.

- Kleinere Anbieter oder Startups verfügen oft nicht über standardisierte und dokumentierte TOM

- Ausschreibungs-Vorgaben für TOM sind lückenhaft oder zu umfangreich, bzw. nicht marktgerecht

- TOM können nicht überprüft werden oder es wird im Betrieb unterlassen, sie zu prüfen bzw. durchzusetzen

Zur richtigen Einordnung der Thematik ist das Bewusstsein wichtig, dass IT-Sicherheit nur im Zusammenspiel von IT-Anbietern und Kunden entstehen kann. Die Kette ist sprichwörtlich nur so stark wir ihr schwächstes Glied. Nicht jede Sicherheitsmassnahme, die sich in einer generischen TOM-Vorlage findet, ist dem Auftragnehmer 1:1 vorzuschreiben – Massnahmen wie Passwortsicherheit, Sicherheitsschulungen, E-Mail Verschlüsselung oder Berechtigungskonzepte müssen bei den Lieferanten vorausgesetzt werden sind aber vor allem auch durch den Kunden umzusetzen.

Anstatt einer IT-Ausschreibung sehr umfassende aber generische TOM-Vorlagen beizulegen, sollten die Massnahmen spezifisch für den Ausschreibungsgegenstand und das jeweilige Marktsegment erarbeitet werden. Dabei sind Know-How und Standards der Anbieter zu berücksichtigen. Bei Outsourcing- und Cloud-Ausschreibungen können Zertifizierungen verlangt bzw. vorausgesetzt werden, so dass auf viele Detailvorgaben im Einzelnen verzichtet werden kann. Bei der Formulierung von TOM durch die Anbieter ist ein gewisser Abstraktionslevel zu akzeptieren. Wichtiger ist, dass

- durch die Anbieter Belege für Sicherheitsvorkehrungen beigebracht werden (z.B. externe Audits)

- Kontrollen durch den Auftraggeber explizit möglich sind

- Angebot und Vertragsbedingungen ingesamt den Reifegrad des Anbieters bezeugen

Gliederung technischer und organisatorischer Massnahmen (TOM) am Beispiel von Cloud-Lösungen

Beschaffungen für umfassende IT-Sicherheit

Öffentliche Verwaltungen mit einem hohen Reifegrad an IT-Sicherheit haben in den letzten Jahren meist substanzielle Beschaffungen für externe Unterstützung bei der IT-Sicherheit getätigt. Der Markt bietet ein breites Spektrum an Dienstleistungen:

- Beratung und Unterstützung zum Aufbau eines Informationssicherheits-Managementsystems (ISMS) und zur Entwicklung von ISDS-Konzepten

- IT-Sicherheits- bzw. Cybersecurity-Consulting

- Leistungen zur Unterstützung des Infrastrukturaufbaus in der Cloud bzw. auf IaaS und PaaS-Plattformen («Security by Design» durch Cloud-Integratoren)

- Leistungen für Penetration Testing

- Leistungen für Sicherheits-Monitoring und externe Unterstützung bei Sicherheitsvorfällen (z.B. Verpflichtung eines externen Security Operation Centers, SOC)

Der Verfasser dieses Artikels hat in den letzten Jahren Beschaffungen für alle Arten von IT-Sicherheitsleistungen durchgeführt und kennt das Angebot im Schweizer Markt im Detail.

Roland Füllemann ist IT-Beschaffungsberater für die öffentliche Hand. Seine Arbeitsschwerpunkte sind die Beschaffung von Saas (Cloud)-Lösungen, Cloud-Plattformen und ERP-Systemen. Unter dem Dach der example consulting bietet er zu Ausschreibungen ergänzend Vorstudien und Architekturplanung (insb. für HR-Software) an. Viel Erfahrung hat er auch mit der Ausschreibung von IT-Sicherheitsthemen, von der Sicherheitsarchitektur über Cybersecurity-Consulting bis zum Penetration-Testing.

Roland Füllemann ist IT-Beschaffungsberater für die öffentliche Hand. Seine Arbeitsschwerpunkte sind die Beschaffung von Saas (Cloud)-Lösungen, Cloud-Plattformen und ERP-Systemen. Unter dem Dach der example consulting bietet er zu Ausschreibungen ergänzend Vorstudien und Architekturplanung (insb. für HR-Software) an. Viel Erfahrung hat er auch mit der Ausschreibung von IT-Sicherheitsthemen, von der Sicherheitsarchitektur über Cybersecurity-Consulting bis zum Penetration-Testing.

Literatur / Quellen:

RA Julia Bhend «Öffentliche Beschaffung und Informationssicherheit », in: Zufferey/Beyeler/Scherler (Hrsg.), Aktuelles Vergaberecht 2024, Schulthess Verlag, ISBN 978-3-7255-9826-7